Openswan做Linux ipsec vpn 服务器(一)(2)

See `ipsec --copyright' for copyright information.

3 修改Linux 内核参数

#vim /etc/sysctl.conf

net.ipv4.ip_forward=0

net.ipv4.conf.default.rp_filer= 1

修改为

net.ipv4.ip_forward=1

net.ipv4.conf.default.rp_filer=0

4 执行以下命令是设置生效

#sysctl –p

5 禁用icmp

#vim disable_send_accept_redirects.sh

#!/bin/bash

# Disable send redirects

echo 0 > /proc/sys/net/ipv4/conf/all/send_redirects

echo 0 > /proc/sys/net/ipv4/conf/default/send_redirects

echo 0 > /proc/sys/net/ipv4/conf/eth0/send_redirects

echo 0 > /proc/sys/net/ipv4/conf/eth1/send_redirects

echo 0 > /proc/sys/net/ipv4/conf/lo/send_redirects

# Disable accept redirects

echo 0 > /proc/sys/net/ipv4/conf/all/accept_redirects

echo 0 > /proc/sys/net/ipv4/conf/default/accept_redirects

echo 0 > /proc/sys/net/ipv4/conf/eth0/accept_redirects

echo 0 > /proc/sys/net/ipv4/conf/eth1/accept_redirects

echo 0 > /proc/sys/net/ipv4/conf/lo/accept_redirects

echo "1" > /proc/sys/net/core/xfrm_larval_drop

#chmod +x disable_send_accept_redirects.sh

#bash disable_send_accept_redirects.sh

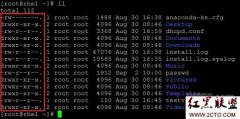

6 生成key

#mv /dev/random /dev/random.bak

#ln –s /dev/urandom /dev/random

#ipsec newhostkey --output /etc/ipsec.secrets

注: mv 和ln –s 的目的是为了第三步的IPSec 操作节省时间

第三部分,配置OpenSwan

一. openswan 的连接方式

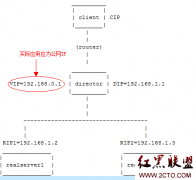

1) NET-TO-NET 连接方式

使用该种连接方式,可以将来年改革不同位置的networks 连接成为一个虚拟 专用网络;连接建立后,两端的主机可以同名的互相访问.不过.在两个网关之间以及网关到对方内部网络内主机不能实现透明的互相访问.这也是第二中方式Road Warrior 存在的部分原因

使用这种方式必须满足以下条件:

I 两个network 都有自己的Linux 网关,且每个网关都安装了OpenSwan;

II 每个子网的IP段不能出现叠加

2) Road Warrior 方式

该种方式用以实现远程主机到本地网络的安全拨入,主要用于经常有员工出差时可以远程安全的访问企业内部的资源

使用这种方式应该满足以下条件:

I 一个具有静态IP地址的Linux 网关,安装Openswan

II 一个安装了OpenSwan 的Latop,可以是动态的IP地址

在本地的网关是最好安装tcpdump,以便测试连接

OpenSwan 支持多种认证方式,如RSA,RSK,XAUTH,x.509 等;最常用到的是RSA和x.509

相关新闻>>

- 发表评论

-

- 最新评论 进入详细评论页>>