LVS-NAT和LVS-DR模式的实现详解

linux下LVS的实现

在2.4.23之前的linux内核想要使用LVS需要重新编译内核打补丁,之后的LVS直接做进了内核

使用grep -i -C 5 ipvs /boot/config-`uname -r`可以查看

ipvsadm工作在用户空间/ipvs工作在内核空间,用户使用ipvsadm进行设置并且传递到内核空间中的ipvs (ipvsadm工具在光盘中的cluster中)

ipvsadm功能

定义一个集群服务,定义REALSERVER,集群服务的查看

-t 基于tcp的集群服务

-u 基于udp的集群服务

-f 基于防火墙标记的集群服务

-A 添加一个服务

-E 修改一个服务

-s 调度算法 默认WLC

-g LVS-DR直接路由模型

-i LVS-TUN隧道模型

-m LVS-NAT模型

-C 清空规则

-R 从一个文件中恢复规则

-S 保存对着到文件中

-L/l -n 查看

定义集群服务

添加或修改集群服务:ipvsadm -A|E -t|u|f VIP:port -s 调度算法

删除一个集群服务: ipvsadm -D -t|u|f VIP:port

realserver

添加或者修改REALSERVER:ipvsadm -a|e -t|u|f VIP:port -r REALSERVER[:port] -g|-i|-m [-w 权重]

删除一个REALSERVER: ipvsadm -d -t|u|f VIP:port -r REALSERVER[:port]

##########################################################################

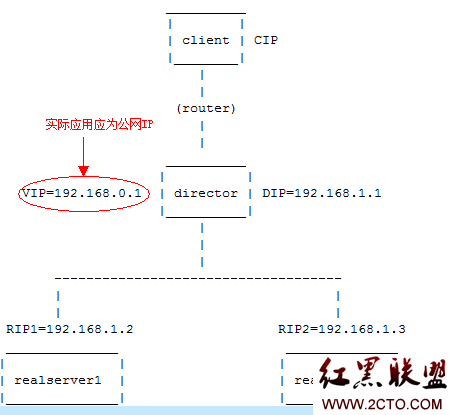

配置LVS-NAT

这里以HTTP服务为例,前端服务器配置VIP向外响应来自客户的请求,后端两台REALSERVER运行WEB服务,首先在后端的两台web上面配置相同的网页,设置网关都指向前端服务器的DIP

在director上面的配置

echo 1 >proc/sys/net/ipv4/ip_forward 打开路由转发

ipvsadm -A -t 192.168.0.1:80 -s rr 定义一个集群服务,这个VIP在实际应用中应该是外网地址

ipvsadm -a -t 192.168.0.1:80 -r 192.168.1.2 -m

ipvsadm -a -t 192.168.0.1:80 -r 192.168.1.3 -m 添加两台REALSERVER

查看ipvsadm -L -n

ipvsadm -E -t 192.168.0.1:80 -s wlc 设置算法为wlc

ipvsadm -e -t 192.168.0.1:80 -r 192.168.1.2 -m -w 4 设置权重为4,即1.2服务器的性能是1.3服务器的4倍

ab -c -n 10000 http://192.168.0.1/index.html 用ab命令做测试

watch -n 1 'ipvsadm -L -n' 每秒刷新一次来查看状态变化,可以看到1.2服务器的响应数基本上为1.3服务器的4倍

##########################################################################

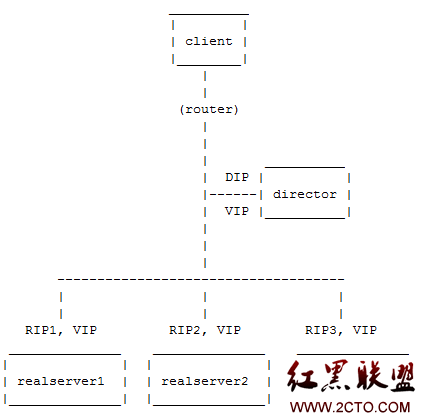

配置LVS-DR

在如上图的VS/DR或VS/TUN应用的一种模型中(所有机器都在同一个物理网络),所有机器(包括Director和RealServer)都使用了一个额外的IP地址,即VIP。

当一个客户端向VIP发出一个连接请求时,此请求必须要连接至Director的VIP,而不能是RealServer的。因为,LVS的主要目标就是要Director负责调度这些连接请求至RealServer的。因此,在Client发出至VIP的连接请求后,只能由Director将其MAC地址响应给客户端(也可能是直接与Director连接的路由设备),而Director则会相应的更新其ipvsadm table以追踪此连接,而后将其转发至后端的RealServer之一。

如果Client在请求建立至VIP的连接时由某RealServer响应了其请求,则Client会在其MAC table中建立起一个VIP至RealServer的对就关系,并以至进行后面的通信。此时,在Client看来只有一个RealServer而无法意识到其它服务器的存在。

为了解决此问题,可以通过在路由器上设置其转发规则来实现(静态的MAC-IP绑定)。当然,如果没有权限访问路由器并做出相应的设置,则只能通过传统的本地方式来解决此问题了。

这些方法包括:

1、禁止RealServer响应对VIP的ARP请求;

2、在RealServer上隐藏VIP,以使得它们无法获知网络上的ARP请求;

3、基于“透明代理(Transparent Proxy)”或者“fwmark (firewall mark)”;

4、禁止ARP请求发往RealServers;

传统认为,解决ARP问题可以基于网络接口,也可以基于主机来实现。Linux采用了基于主机的方式,因为其可以在大多场景中工作良好,但LVS却并不属于这些场景之一,因此,过去实现此功能相当麻烦。现在可以通过设置arp_ignore,arp_announce,这变得相对简单的多了。

Linux 2.2和2.4(2.4.26之前的版本)的内核解决“ARP问题”的方法各不相同,且比较麻烦。幸运的是,2.4.26和2.6的内核中引入了两个新的调整ARP栈的标志

(device flags):arp_announce和arp_ignore。基于此,在DR/TUN的环境中,所有IPVS相关的设定均可使用arp_announce=2和arp_ignore=1/2/3来解决“ARP问题”了。以下是官方说明:

arp_

相关新闻>>

- 发表评论

-

- 最新评论 进入详细评论页>>