应用程序控制:强大的微软AppLocker

虽然说,阻止特殊应用程序在网络运行的概念并不新鲜,但是阻止的方法却一直在不断演化。在此之前,网络管理员可能会认为最好使用第三方软件来处理这个问题,然而Windows 7和Windows Server 2008 R2中AppLocker的出现为管理应用程序执行带来了更加有效的方式。AppLocker是Windows Software Restriction Policies的进化版。

阻止个别应用程序

大家会注意到,公司员工们开始使用远程桌面客户端来访问他们的家庭计算机来绕过互联网内容过滤以及打发上班时间。本文中我们将讨论如何使用AppLocker通过阻止mstsc.exe的执行让这些家伙乖乖回到工作上。

你可以通过在Windows 7开始菜单中输入gpedit.msc 来进入AppLocker,或者也可以通过在Windows Server 2008 R2中创建新的组政策对象。进入AppLocker后,浏览Computer Configuration(计算机配置), Windows Settings(Windows 设置),Security Settings(安全设置), Application Control Policies(应用程序控制政策, AppLocker。

你很快会发现,当你展开左窗格的AppLocker时,会出现三个选项。这三个选项是规则集以及用于分类由AppLocker控制的文件扩展名的类型。下表中显示的是与每一个规则相关联的文件扩展名:

规则 文件类型

Executable files(可执行文件) .exe, .com

Scripts(脚本) .ps1, .bat, .cmd, .vbs, .js

Windows Installer files(Windows安装文件) .msi, .msp

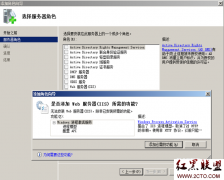

我们将要阻止的对象就是可执行文件,那么我们就需要在可执行文件规则集中创建一条新规则,这个操作是这样进行的:右键单击Executable Rules,然后选择创建新规则(Create New Rule)。

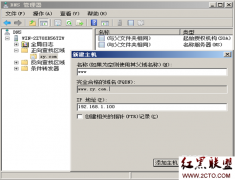

这个时候将会弹出创建可执行规则向导,点击Next来跳过介绍内容。我们想要阻止对mstsc可执行文件的访问,所以我们要选择Deny选项。在此屏幕中你可以选择该政策适用的用户或者组。当然,我们想要确保管理员和主要用户能够在登陆到其计算机时能够访问该应用程序,因此,我们选择的政策使用对象为用户组。

在下一步骤中,将会弹出选择规则应用的主要情况的选项,主要有以下三种选项,这也是所有规则集中使用的选项:

• 发行者(Publisher) – 当选择一个条件时,这个选项是最具灵活性的,只能在由应用程序创造者签字的软件应用程序上使用

• 路径 – 该规则是为指定文件或者文件夹路径创建规则的

• 文件Hash – 这个选项最适用于应用程序为签名的时候,该规则是基于应用程序的hash来创建的。

MSTSC是一种签名应用程序,所以我们选择Publisher作为主要条件。点击下一步跳转到下一步周。点击浏览(Browse)按钮并查找你想要阻止的文件。我们的文件地址位于C:WindowsSystem32mstsc.exe。选择好文件后,屏幕上的滑动条就可以上下滑动了。对于签名应用程序,我们有几种粒度级别来支持规则。我们可以阻止来自某个发行者的所有应用程序,使用某产品名、文件名本身或者应用程序的相关版本号签名的所有应用程序。

正如你所知,这些选项中存在很强的灵活性和能力。我们可以阻止由某个计算机游戏开发者设计的所有应用软件,阻止与大型病毒感染相关的文件名,或者甚至可以强迫用户保持更新软件,但却不允许他们运行某个版本号以下的应用程序。在这里,我们的目的是阻止所有mstsc.exe的运行,而不涉及版本号,所以滑动条将在文件名选项的旁边进行设置。

相关新闻>>

- 发表评论

-

- 最新评论 进入详细评论页>>